Bezpieczeństwo systemów IT stanowi ważny element strategii większości nowoczesnych przedsiębiorstw. Nawet niewielki problem z zabezpieczeniami infrastruktury może skutkować poważnymi atakami, niosącymi konsekwencje finansowe czy też prawne. Dlaczego zabezpieczanie systemów IT jest tak istotne dla firm? Jakie zagrożenia czyhają na przedsiębiorstwa i jak skutecznie się przed nimi bronić?

Czym jest bezpieczeństwo systemów informatycznych?

Infrastruktura IT jest nieustannie narażona na różnego rodzaju ataki. Ryzykowne może być zarówno złamanie zabezpieczeń systemów przez cyberprzestępców w celu kradzieży danych, jak i brak wystarczającej ochrony przed dostępem do tych danych przez nieuprawionych użytkowników.

Bezpieczeństwo systemów informatycznych to zbiór praktyk, technologii i procedur mających na celu ochronę całej infrastruktury IT – systemów komputerowych, sieci oraz danych przed nieautoryzowanym dostępem, uszkodzeniem, kradzieżą czy innymi zagrożeniami.

Bezpieczeństwo danych w systemach informatycznych obejmuje aspekty techniczne i organizacyjne mające na celu zapewnienie poufności, integralności i dostępności informacji:

- poufność – zapewnienie, że dane są dostępne tylko dla uprawnionych użytkowników.

- integralność – gwarancja, że dane nie zostały zmienione w sposób nieautoryzowany.

- dostępność – zapewnienie, że systemy i dane są dostępne dla uprawnionych użytkowników w odpowiednim czasie.

Dlaczego bezpieczeństwo IT ma kluczowe znaczenie dla firm?

Bezpieczeństwo IT jest fundamentem prawidłowego funkcjonowania współczesnych przedsiębiorstw. Naruszenia bezpieczeństwa mogą prowadzić do poważnych konsekwencji. Do najważniejszych z nich należą:

- straty finansowe – koszty związane z odzyskiwaniem danych, przestojami w działalności czy karami za naruszenie przepisów.

- utrata reputacji – spadek zaufania klientów i partnerów biznesowych.

- konsekwencje prawne – odpowiedzialność za naruszenie przepisów dotyczących ochrony danych osobowych.

Najczęstsze zagrożenia dla systemów informatycznych

Im więcej procesów w firmach realizowanych jest w sposób cyfrowy, tym większe jest ryzyko ataków na systemy informatyczne. Na szczęście organizacje mogą czerpać korzyści z procesów cyfrowych, jednocześnie mając pewność dotyczącą bezpieczeństwa danych. Należy zdawać sobie sprawę z istniejących zagrożeń i odpowiednio się na nie przygotować. Co najczęściej zagraża bezpieczeństwu systemów informatycznych?

Złośliwe oprogramowanie (malware)

Malware to oprogramowanie stworzone w celu uszkodzenia systemów komputerowych, kradzieży danych lub zakłócenia działania systemów. Do najczęstszych rodzajów malware należą wirusy, robaki, konie trojańskie i ransomware – programy, które infekują pliki, podszywają się pod aplikacje, szyfrują dane i rozprzestrzeniają się na systemy i sieci, utrudniając lub uniemożliwiając pracę.

Ataki phishingowe

Phishing to technika polegająca na podszywaniu się pod zaufane źródła w celu wyłudzenia poufnych informacji, takich jak hasła czy dane karty kredytowej. Ataki te często przybierają formę fałszywych e-maili lub stron internetowych.

Ataki typu DDoS

Ataki DDoS (Distributed Denial of Service) polegają na przeciążeniu systemu lub sieci poprzez zalewanie ich ogromną ilością ruchu. Prowadzi to do niedostępności usług dla standardowych użytkowników.

Luki w oprogramowaniu

Nieaktualne lub źle skonfigurowane oprogramowanie może zawierać luki bezpieczeństwa, które są wykorzystywane przez cyberprzestępców lub nieuprawnionych użytkowników do uzyskania nieautoryzowanego dostępu do systemów.

Błędy ludzkie

Czynniki ludzkie, takie jak nieostrożność, brak wiedzy czy niewłaściwe zachowania pracowników, mogą prowadzić do naruszeń bezpieczeństwa, np. poprzez otwieranie zainfekowanych załączników czy używanie słabych haseł.

Jak skutecznie zabezpieczyć systemy informatyczne w firmie?

Skuteczne zabezpieczanie systemów informatycznych wymaga kompleksowego działania. Jakie kroki należy w tym celu podjąć?

- Regularne aktualizacje oprogramowania – gwarancja, że wszystkie systemy są na bieżąco z najnowszymi aktualizacjami bezpieczeństwa.

- Stosowanie oprogramowania antywirusowego i zapór sieciowych – ochrona przed złośliwym oprogramowaniem i nieautoryzowanym dostępem.

- Szyfrowanie danych – zabezpieczenie danych w trakcie przechowywania i przesyłania.

- Zarządzanie tożsamością i dostępem – wdrożenie mechanizmów uwierzytelniania wieloskładnikowego i kontroli dostępu.

- Szkolenia dla pracowników – podnoszenie świadomości na temat zagrożeń i najlepszych praktyk w zakresie bezpieczeństwa.

- Tworzenie kopii zapasowych – regularne backupy danych, umożliwiające ich odzyskanie w przypadku incydentu.

Rola nowoczesnych rozwiązań IT w ochronie systemów

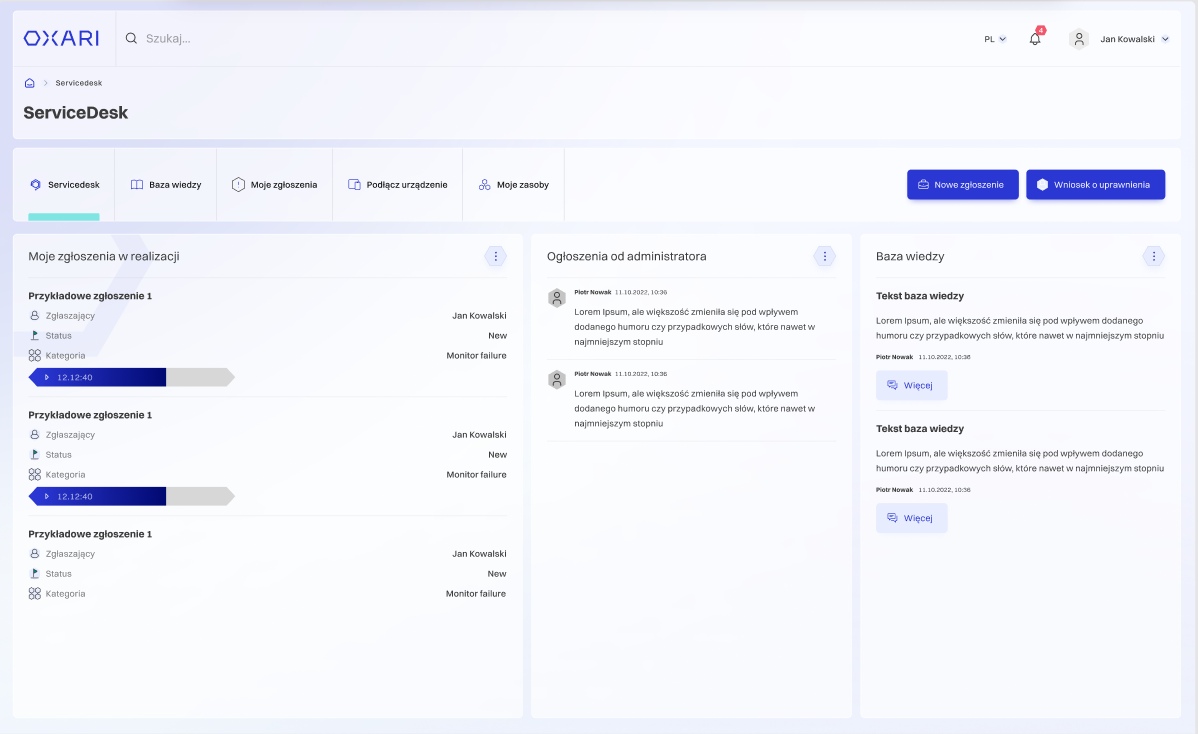

We wspieraniu bezpieczeństwa systemów informatycznych może pomóc zaawansowany program do monitorowania komputerów. Tego typu rozwiązanie umożliwia zintegrowanie całej infrastruktury IT i bieżące monitorowanie jej działania. Na czym polega integracja systemów IT w kontekście bezpieczeństwa systemu informatycznego? Centralizacja zarządzania systemami pozwala usprawnić kontrolę dostępu do danych oraz skuteczniej zarządzać incydentami poprzez szybsze wykrywanie i eliminowanie zagrożeń.

Do jednych z najczęściej wykorzystywanych w organizacjach rozwiązań należą m.in.:

- System MDM – umożliwia zarządzanie i zabezpieczanie urządzeń mobilnych w firmie, zapewniając tym samym kontrolę nad aplikacjami, dostępem do danych i konfiguracją urządzeń.

- Asset Management– pozwala na monitorowanie i zarządzanie zasobami IT, dzięki czemu ułatwia identyfikację potencjalnych luk w zabezpieczeniach.

Stosowanie dedykowanych rozwiązań IT to skuteczny sposób na stworzenie kompleksowego i skutecznego systemu ochrony danych i zasobów firmy. Bieżące monitorowanie infrastruktury pozwala na wczesne wykrywanie nieautoryzowanych działań oraz szybkie reagowanie na incydenty, umożliwiając tym samym zachowanie pełnego bezpieczeństwa systemów.